Esqueça 2012: o homem pode acabar com a própria raça com o uso errado de algumas invenções

.“O homem é o lobo do homem”, já dizia o filósofo inglês Thomas Hobbes. A célebre frase, uma das mais famosas da teoria política do Realismo, não cabe apenas ao século XVIII, quando viveu o pensador: hoje mesmo é possível aplicar o pensamento de que somos os nossos maiores inimigos.

Em vez de catástrofes como a queda de um asteroide ou a misteriosa chegada de 21 de dezembro de 2012 (data do fim do mundo, de acordo com os maias), é fácil acreditar que a raça humana pode colocar um ponto final em si mesma.

Exemplos em nossa trajetória não faltam, desde guerras travadas até invenções que nunca deveriam ter sido divulgadas. O Tecmundo selecionou abaixo algumas dessas tecnologias mortais – e espera que nenhuma delas seja o motivo de nosso fim.

.“O homem é o lobo do homem”, já dizia o filósofo inglês Thomas Hobbes. A célebre frase, uma das mais famosas da teoria política do Realismo, não cabe apenas ao século XVIII, quando viveu o pensador: hoje mesmo é possível aplicar o pensamento de que somos os nossos maiores inimigos.

Em vez de catástrofes como a queda de um asteroide ou a misteriosa chegada de 21 de dezembro de 2012 (data do fim do mundo, de acordo com os maias), é fácil acreditar que a raça humana pode colocar um ponto final em si mesma.

Exemplos em nossa trajetória não faltam, desde guerras travadas até invenções que nunca deveriam ter sido divulgadas. O Tecmundo selecionou abaixo algumas dessas tecnologias mortais – e espera que nenhuma delas seja o motivo de nosso fim.

LHC: acelerando para o fim

O exemplo é recente e até já saiu um pouco da moda, mas isso não significa que seu risco seja menor. Sigla para Large Hadron Collider (grande colisor de hádrons, em tradução livre), o LHC é uma estrutura subterrânea de anéis magnéticos com 27 quilômetros de extensão, posicionada entre a França e a Suíça. O objetivo do acelerador de partículas é descobrir como ocorre o choque entre elas, em um processo que resultou no Big Bang, por exemplo – e a partir daí achar a origem de todo o universo.

Categorias:

Nova interface, efeitos 3D e salvamento automático marcam as novas funções do editor de imagens.

(Fonte da imagem: AppleInsider)

O Adobe Photoshop CS6 nem tem data de lançamento marcada, mas uma versão prévia de testes, chamada de Superstition, já vazou na internet. As novidades no aplicativo parecem bem mais significativas do que o que ocorreu com o modelo anterior.

De acordo com AppleInsider, que teve acesso a uma dessas cópias, a mudança mais radical foi mesmo na interface do programa, que ganhou cores escuras (ao contrário do visual acinzentado das anteriores) e uma separação de ferramentas mais eficiente. O visual estaria cada vez mais parecido com o do Aperture, editor de imagens da Apple.

Mas o maior esforço foi mesmo o de providenciar ferramentas para trabalhar com a

Pelo menos seis aviões de passageiros relataram ter visto um OVNI

perto de uma cidade com o nome de Yuri Gagarin, o primeiro homem no

espaço, no oeste da Rússia. O piloto de um vôo de Londres a Moscou

informou ter avistado "um objeto em chamas", seguido por um rastro de

fumaça viajando em alta velocidade sobre a cidade.

Uma hora mais tarde, seis misteriosos pontos vermelhos foram vistos no céu, centenas de quilômetros de distância, na Sibéria. O Ministério da Defesa russo negou qualquer informação sobre mísseis ou outros objetos militares na vizinhança.

“ Ao deixar o supermercado com a minha filha, eu vi seis pontos vermelhos em movimento no céu," citou uma das testemunhas oculares, Andrey Filipov. "Primeiro, ele cruzou o céu de leste a oeste, em seguida, voou separadamente. O resto permaneceu quase no mesmo local ", acrescentou.

Uma hora mais tarde, seis misteriosos pontos vermelhos foram vistos no céu, centenas de quilômetros de distância, na Sibéria. O Ministério da Defesa russo negou qualquer informação sobre mísseis ou outros objetos militares na vizinhança.

“ Ao deixar o supermercado com a minha filha, eu vi seis pontos vermelhos em movimento no céu," citou uma das testemunhas oculares, Andrey Filipov. "Primeiro, ele cruzou o céu de leste a oeste, em seguida, voou separadamente. O resto permaneceu quase no mesmo local ", acrescentou.

De: ManifestaçãoAssunto: Falhas de segurança manifestam-se em (amplamente) quatro maneiras ...Data: 11.10.93

(Por favor, contribua enviando e-mail para ...)

[Citando o FAQ comp.security.unix]Falhas de segurança manifestam-se em (amplamente) quatro formas:

1) falhas de segurança física.

- Onde o problema potencial é causado por pessoas não autorizadas dandoacesso físico à máquina, onde isso pode permitir-lhes realizarcoisas que não deve ser capaz de fazer.

Um bom exemplo disso seria uma sala de estação de trabalho pública onde seriaser trivial para um usuário para reiniciar uma máquina em modo de usuário único e muckao redor com o filestore estação de trabalho, se não forem tomadas precauções.

Outro exemplo disso é a necessidade de restringir o acesso a sigilofitas de backup, o que pode (não) ser lido por qualquer usuário com acesso aoas fitas e uma unidade de fita, se eles estão destinados a ter permissão ounão.

2) Segurança e brechas em Softwares

- Quando o problema é causado por itens mal escrita de "privledged"software (daemons, cronjobs), que pode ser comprometida em fazer as coisasque eles não devem oughta.

O exemplo mais famoso é o "debug sendmail" buraco (vejabibliografia), que permitiria a um cracker para iniciar uma "raiz" shell.Isso poderia ser usado para excluir o seu filestore, criar uma nova conta, cópiaseu arquivo de senhas, qualquer coisa.

(Contrariamente à opinião popular, crack ataques via sendmail não eram apenasrestrita à "Internet Worm" infame - qualquer cracker poderia fazer issousando "telnet" para a porta 25 na máquina de destino. A história por trás de umburaco similar (desta vez no EMACS "move-mail" software) é descritoem [Stoll].)

Novos buracos aparecem como esta o tempo todo, e sua melhor esperança é de:

(Por favor, contribua enviando e-mail para

1) falhas de segurança física.

- Onde o problema potencial é causado por pessoas não autorizadas dandoacesso físico à máquina, onde isso pode permitir-lhes realizarcoisas que não deve ser capaz de fazer.

Um bom exemplo disso seria uma sala de estação de trabalho pública onde seriaser trivial para um usuário para reiniciar uma máquina em modo de usuário único e muckao redor com o filestore estação de trabalho, se não forem tomadas precauções.

Outro exemplo disso é a necessidade de restringir o acesso a sigilofitas de backup, o que pode (não) ser lido por qualquer usuário com acesso aoas fitas e uma unidade de fita, se eles estão destinados a ter permissão ounão.

2) Segurança e brechas em Softwares

- Quando o problema é causado por itens mal escrita de "privledged"software (daemons, cronjobs), que pode ser comprometida em fazer as coisasque eles não devem oughta.

O exemplo mais famoso é o "debug sendmail" buraco (vejabibliografia), que permitiria a um cracker para iniciar uma "raiz" shell.Isso poderia ser usado para excluir o seu filestore, criar uma nova conta, cópiaseu arquivo de senhas, qualquer coisa.

(Contrariamente à opinião popular, crack ataques via sendmail não eram apenasrestrita à "Internet Worm" infame - qualquer cracker poderia fazer issousando "telnet" para a porta 25 na máquina de destino. A história por trás de umburaco similar (desta vez no EMACS "move-mail" software) é descritoem [Stoll].)

Novos buracos aparecem como esta o tempo todo, e sua melhor esperança é de:

Categorias:

Eu uso o google nosso melhor motor de busca todos podem.

A citação mais fácil de busca é "index of ..."

Algum tipo de exemplos são:

índice of ftp / + mp3

índice of ftp / + divx

índice of ftp / + "whateveryouwant"

Google tem muitos operadores que deve ajudá-lo para especificar sua busca

USO EM

Há também grande quantidade de operadores avançados disponíveis

aqui estão alguns:

cache:

link:

relacionados:

info:

ações:

site:

allintitle:

intitle:

allinurl:

inurl:

por exemplo:

allintitle: "index of ftp/mp3"

tentar combinar coisas e talvez encontrar algo u'll

A citação mais fácil de busca é "index of ..."

Algum tipo de exemplos são:

índice of ftp / + mp3

índice of ftp / + divx

índice of ftp / + "whateveryouwant"

Google tem muitos operadores que deve ajudá-lo para especificar sua busca

USO EM

Há também grande quantidade de operadores avançados disponíveis

aqui estão alguns:

cache:

link:

relacionados:

info:

ações:

site:

allintitle:

intitle:

allinurl:

inurl:

por exemplo:

allintitle: "index of ftp/mp3"

tentar combinar coisas e talvez encontrar algo u'll

Traduzido com google (texto nao revisado)

O melhor firewall é um firewall de hardware que é completamente separado do seu sistema operacional. Ele não precisa ser um roteador dedicado, poderia ser uma caixa de pentium antigo rodando Linux. Abaixo eu encontrei alguns sites que têm How To sobre a criação de um router de hardware fora usando um computador antigo e usando um pequeno programa linux que cabe em um único disquete.

Breve Descrição:floppyfw é um roteador com o avançado firewall, capacidades de Linux que cabe em um disquete único.

Características:Listas de acesso, IP-masquerading (Network Address Translation), conexão rastreado filtragem de pacotes e (bastante) de roteamento avançado. Pacote para modelagem de tráfego também está disponível.Requer apenas um 386sx ou melhor com duas placas de rede, uma unidade de disquete de 1,44 MB e 12MByte de RAM (por menos de 12M e não FPU, use a série 1.0, que vai ficar mantida.)Sistema de embalagem muito simples. É usado para editores, PPP, VPN, traffic shaping e tudo vem à tona. (Agora este está olhando ainda mais como LRP (pode descansar em paz), mas floppyfw não é um garfo.)Exploração madeireira por meio klogd / syslogd, local e remoto.Suporte de série para o console pela porta serial.Servidor DHCP e DNS cache para redes internas.

floppyfw

O melhor firewall é um firewall de hardware que é completamente separado do seu sistema operacional. Ele não precisa ser um roteador dedicado, poderia ser uma caixa de pentium antigo rodando Linux. Abaixo eu encontrei alguns sites que têm How To sobre a criação de um router de hardware fora usando um computador antigo e usando um pequeno programa linux que cabe em um único disquete.

Breve Descrição:floppyfw é um roteador com o avançado firewall, capacidades de Linux que cabe em um disquete único.

Características:Listas de acesso, IP-masquerading (Network Address Translation), conexão rastreado filtragem de pacotes e (bastante) de roteamento avançado. Pacote para modelagem de tráfego também está disponível.Requer apenas um 386sx ou melhor com duas placas de rede, uma unidade de disquete de 1,44 MB e 12MByte de RAM (por menos de 12M e não FPU, use a série 1.0, que vai ficar mantida.)Sistema de embalagem muito simples. É usado para editores, PPP, VPN, traffic shaping e tudo vem à tona. (Agora este está olhando ainda mais como LRP (pode descansar em paz), mas floppyfw não é um garfo.)Exploração madeireira por meio klogd / syslogd, local e remoto.Suporte de série para o console pela porta serial.Servidor DHCP e DNS cache para redes internas.

floppyfw

essa edição é especial sobre Phreak, aproveitem e comentem

Quero agradecer a todos que colaborou para termos essa edição

00phraky, bolinhaxp, wisner, maikel

Grande abraço a todos...

Fonte GH

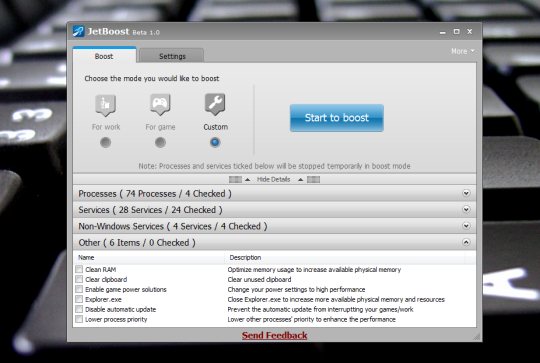

Sempre que possível devemos optimizar a nossa máquina para as tarefas

que vamos realizar. Se estamos a começar uma tarefa específica devemos

ter apenas os serviços essenciais em funcionamento para que os recursos

necessários sejam canalizados para a tarefa que temos em mãos.

Infelizmente o Windows não tem ferramentas específicas para esta funções, mas existem ferramentas que permitem optimizar todas as funções do Windows e adaptá-lo para as tarefas que vão iniciar. O JetBoost é uma das ferramentas que podem usar para esta tarefa.

Com o JetBoost podem optimizar o Windows para que as tarefas que vão iniciar sejam automaticamente preparadas e todas as tarefas desnecessárias sejam terminadas ou colocadas com uma prioridade inferior.

Com esta função vão poder ter acesso a todos os recursos que estariam a ser consumidos por esses serviços secundários e desnecessários para a tarefa que têm em mãos.

Infelizmente o Windows não tem ferramentas específicas para esta funções, mas existem ferramentas que permitem optimizar todas as funções do Windows e adaptá-lo para as tarefas que vão iniciar. O JetBoost é uma das ferramentas que podem usar para esta tarefa.

Com o JetBoost podem optimizar o Windows para que as tarefas que vão iniciar sejam automaticamente preparadas e todas as tarefas desnecessárias sejam terminadas ou colocadas com uma prioridade inferior.

Com esta função vão poder ter acesso a todos os recursos que estariam a ser consumidos por esses serviços secundários e desnecessários para a tarefa que têm em mãos.

O Windows 8 veio trazer para os sistemas operativos dos PC’s e

tablets a interface Metro, um conceito que a Microsoft introduziu no seu

sistema operativo para dispositivos móveis. Até agora as opiniões

dividem-se quanto à sua usabilidade e utilidade nos computadores

pessoais.

Está desenhada para ser usado maioritariamente nos equipamentos com capacidade touch, mas provavelmente estará disponível para todos os utilizadores em todas as plataformas. Não existe uma forma trivial de o desactivar, mas claro que é possível fazê-lo.

As opiniões dividem-se sobre a sua utilidade e sobre a necessidade de esta interface estar presente

Está desenhada para ser usado maioritariamente nos equipamentos com capacidade touch, mas provavelmente estará disponível para todos os utilizadores em todas as plataformas. Não existe uma forma trivial de o desactivar, mas claro que é possível fazê-lo.

As opiniões dividem-se sobre a sua utilidade e sobre a necessidade de esta interface estar presente

SURGIMENTO DO MKESH

É uma instituição financeira em parceria com a mcel que traz até si o mKesh, O primeiro serviço financeiro de moeda electrónica aprovado em Moçambique e disponível no celular 24 horas por dia, em todo país na rede mcel.

Ao aderir gratuitamente à conta mKesh, o seu número do celular passa a ser o número da sua conta bancária, sem saldos mínimos obrigatórios nem despesas de manutenção.

O serviço, tem como objectivo permitir de forma segura e fácil o acesso à toda população de serviços financeiros tais como guardar e movimentar dinheiro, mesmo sem possuir uma conta bancária tradicional. Através do mKesh, poderá enviar dinheiro para os amigos e familiares bem como fazer pagamento de bens e serviços e ainda comprar crédito mcel. Com mKesh tem o Dinheiro na mão.

O serviço mKesh, dinamiza assim as trocas comerciais nos meios sub-urbanos e rurais contribuindo activamente para o desenvolvimento do país.

O que é o mKesh?

É um serviço da carteira móvel, sa em parceira com a mcel, sempre disponível no seu celular e acessível em qualquer ponto do país e permite-lhe:

Categorias:

Destrua o PC do seu adversário.

Hacker vs Hacker é um game online onde

você é um hacker capaz de defender sua máquina mas, também, criar

malwares para atacar outros PCs.

Para provar suas habilidades, e preciso

invadir e destruir os computadores de outros hackers e, assim, assegurar

sua superioridade no grupo.

A tela do jogo é dividida em duas áreas:

a parte de cima é o PC inimigo – você precisa lançar malwares e acabar

com ele. Já a parte de baixo é o seu computador. Aqui, você precisa

construir torres defensivas e de gerenciamento. As duas primeiras fases

são, basicamente, para te ensinar a jogar o game. Portanto, é possível

que não haja dúvidas ao longo da trama.

Quer experimentar? Clique aqui e divirta-se!

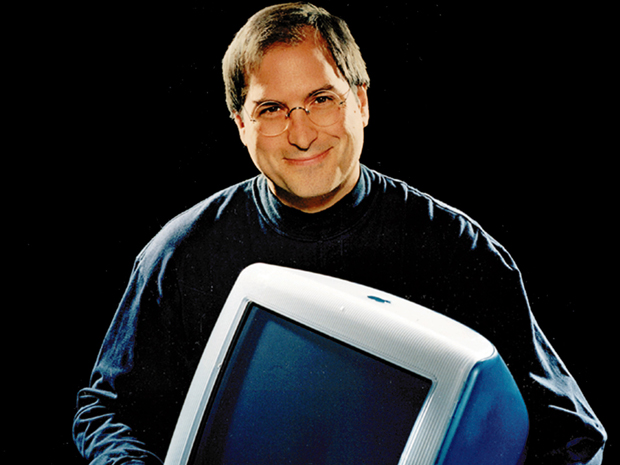

Criador da Apple impôs visão de simplicidade no mercado da tecnologia.

Da experiência com drogas às brigas, conheça a trajetória do empresário.

Steve Jobs, fundador da Apple, morre aos 56 anos nos Estados Unidos (Foto: Moshe Brakha/AP)

Morreu nesta quarta-feira (5) aos 56 anos o empresário Steven Paul Jobs, criador da Apple,

maior empresa de capital aberto do mundo, do estúdio de animação Pixar e

pai de produtos como o Macintosh, o iPod, o iPhone e o iPad.Idolatrado pelos consumidores de seus produtos e por boa parte dos funcionários da empresa que fundou em uma garagem no Vale do Silício, na Califórnia, e ajudou a transformar na maior companhia de capital aberto do mundo em valor de mercado, Jobs foi um dos maiores defensores da popularização da tecnologia. Acreditava que computadores e gadgets deveriam ser fáceis o suficiente para ser operados por qualquer pessoa, como gostava de repetir em um de seus bordões prediletos, que era "simplesmente funciona" (em inglês, "it just works"). O impacto desta visão foi além de sua companhia e ajudou a puxar a evolução de produtos como o Windows, da Microsoft.

É oficial: qualquer internauta já pode criar uma conta na rede social da Google.

Depois de uma fase em que o

registo de contas estava restrito a internautas com convites, a Google+

passou a estar disponível para todos.

Vic Gundotra, Vice-presidente para a Área de Engenharia da Google,

confirmou hoje num blogue da companhia que a rede social abandonou a

versão beta para entrar finalmente na versão "definitiva".

Os utilizadores que se registem na nova rede social já deverão poder

tirar partido da funcionalidade de videoconferência Hangouts nos seus

telemóveis.

Depois de uma fase inicial em que se manteve restrita aos

utilizadores de PC, o Hangouts está agora disponível para quem usa a

Google+ em apps descarregadas para telemóveis com Android 2.3.

Em breve, a mesma funcionalidade deverá ser disponibilizada para apps

que correm nos sistemas operativos iOS dos iPhones e dos iPads, informa

a Cnet.

Ainda no que toca ao Hangouts, destaque para a variante On Air que se destina a transmissões de eventos.

A Google+ passou ainda a contar com uma interface que facilita o desenvolvimento de aplicações para o Hangouts.

O sistema operacional da Microsoft costuma manter

registros, às escondidas, sobre a utilização que o usuário faz do

computador. Saiba como e por que isso acontece.

Todos sabem que, ao navegar na internet, o navegador registra dados das atividades do usuário: histórico, cookies, arquivos do cache do browser etc. Por meio desses “rastros”, é possível descobrir o que é que a pessoa estava vendo na internet. Por isso, para aumentar a privacidade, muitos limpam esses dados frequentemente, antes de abandonar o PC.

Mas não é só o navegador de internet que coleta dados sobre o uso que você faz dele. O Windows também mantém registros que podem diminuir a privacidade do usuário. Muitos desses “logs” são, na verdade, recursos do Windows para aperfeiçoar a experiência de uso do sistema e, por isso, ocorrem de maneira despercebida ao usuário.

Não há uma ferramenta oficial e de uso fácil para a visualização dessas informações, mas há maneiras de ler esses dados e até de impedir que o sistema colete-os em segredo.

1. Lidando com Listas de Atalhos

As Listas de Atalhos (Jump Lists) fizeram sua estreia no Windows 7 como uma