Como que acontece a inclusão de arquivos remotos (RFI)?

A funçãoinclude() do PHP é usada para incluir alguma coisa.Se essa função não for usada com segurança, alguém mal-intencionado

poderá explorar esta falha de segurança. Assim podendo desfigurar seu site ou em alguns casos só invadir seu site por invadir. incluindo scripts PHP(php injection) e executar comandos arbitrários no sistema.

Exemplo de página vulnerável:

include($_GET['page']); Irá incluir a pagina especificada pelo programador, que será identificada via browser(na url), deixando o site vulnerável, pois qualquer um poderá mudar o nome da pagina via GET.

Ex:

http://127.0.0.1/vuln.php?page=http://www.qualquer-coisa.com/imagem.gifEntão vamos começar

Stack overflow – esta é uma das técnicas mais fáceis(pelo menos que eu acho).

Não ensinarei a criar shellcodes e essas coisas, sei que e relacionado ao assunto mais segue um caminho totalmente diferente com relação ao que eu quero passar para vocês. Vejam o meu post que eu estou disponibilizando um livro de buffer overflow. Não percam, estou disponibilizando vários livros que eu mesmo estou traduzindo. Dêem uma olhada no blog, e procure sobre alguns dos meus livros.

Introdução

Um processador e formado por uma ULA(Unidade Lógica Aritmética), uma Unidade de Controle e pelos Registradores.

Registradores são pequenas áreas da memória(dentro do processador) que servem para armazenar alguns

Nos dias actuais são indiscutíveis os grandes benefícios obtidos por meio da interligação dos computadores em uma única e grande rede acessível a partir de qualquer ponto do globo.

A Internet, essa grande teia que une milhões de computadores em torno do mundo, é uma conquista irreversível que admite um único futuro: uma contínua e freqüente expansão.

Entretanto, com o advento dessa incrível interconexão de máquinas em escala mundial, muitos ainda são os problemas que precisam ser resolvidos para que os usuários obtenham uma razoável segurança na utilização dos serviços

Quando um cliente tenta começar uma conexão TCP com um servidor, o cliente e o servidor trocam um série de mensagens, que normalmente são assim:

- O cliente requisita uma conexão enviando um SYN (synchronize) ao servidor.

A nova versão do VisualRoute esta muitissimo mais melhorada agora podendo ter resultados mais precisos e claros.Para quem não sabe oque este soft faz ele faz um trace de determinado IP ou Url e da a rota completa que o ip ou url alvo percore para chegar a determinado destino para quem adora pentestes esta ferramenta ajudará nas pesquisas pois fica mais facil obter ips

A nova versão do VisualRoute esta muitissimo mais melhorada agora podendo ter resultados mais precisos e claros.Para quem não sabe oque este soft faz ele faz um trace de determinado IP ou Url e da a rota completa que o ip ou url alvo percore para chegar a determinado destino para quem adora pentestes esta ferramenta ajudará nas pesquisas pois fica mais facil obter ips

Ola gente boa,para quem não sabe não há ou seja não existiria segurança caso ou se enventasse Invasoes.

Ola gente boa,para quem não sabe não há ou seja não existiria segurança caso ou se enventasse Invasoes.

para ja quero apresentarvos um soft que na atualidade qualquer candidato ou hacker profissional deve saber manejar,falo vos do merritissimo METASPLOIT FRAMERWORK que é mais ou menos uma suite de gerenciamento de exploits e consequentemente uma das melhores vias para se achar vulnerabilidades e invadi los.

ATENÇÃO »« Gente,quero apelar que este download é direcionado a usuarios que olham para musica como uma especie de livros,enciclopedia,banco informatico etc.

Agora para aquelas pessoas que, Musica so se for para Abanar a bunda ! melhor não baixar pq aqui voce não vai poder abanar o quadril,somente poderás ouvir aquilo que sao sentimentos de muitos,sentimentos transformados em arte.

Use o hjsplit para juntar as partes.

Use o hjsplit para juntar as partes.

Existem muitas ferramentas que ajudam a voce identificar esse ataque.. Vou dar um belo exemplo usando o wireshark(Ethereal).

O Wireshark é uma ferramenta que verifica os pacotes transmitidos pelo dispositivo de comunicação (placa de rede, placa de fax modem, etc) do computador. O objetivo deste software, também conhecido como sniffer, é detectar problemas de rede, conexões suspeitas, auxiliar no desenvolvimento de aplicativos e

Vou citar aqui algumas das falhas mais comuns e bestas de hoje em dia…

Buffer overflow: gets (), a função scanf (), sprintf (), strcat (), strcpy ()

Formato string vulnerabilidades: printf (), fprintf (), vprintf (), snprintf (), vsnprintf (), o syslog ()

Race conditions: acesso (), chown (), chgrp (), chmod (), o mktemp (), tempnam (), tmpfile (), tmpnam ()

Número aleatório vulnerabilidades aquisição: rand (), random ()

Essas são somente algumas das falhas mais famosas que programadores na hora que estão criando seus programas, cometem, Porem não podemos culpar os programadores até porque todos nós somos humanos, logo, Somos errôneos.

Citarei aqui alguns programas de escaneamento de vulnerabilidades.

Metasploit Framework é uma plataforma de desenvolvimento que lhe auxiliará na criação de ferramentas de segurança e exploits. O utilitário pode ser usado por profissionais de segurança de redes para testar possíveis ataques.

Com ferramentas avançadas, qualquer usuário pode testar a vulnerabilidade de suas plataformas, sistemas operacionais e servidores. Afinal de contas, aquele velho ditado tambem pode ser aplicado na informática: com segurança não se brinca!

O metasploit é de interface GUI, como tambem console. Eu prefiro console, mas voce pode utilizar a que melhor te agrade.

O metasploit esta na versão 3.1 e pode ser baixado de seu site.

http://metasploit.org

de um repositório de exploits.

Agora que todos já sabem o que é o Metasploit, vamos aprender a trabalhar com ele. Lembrando que este tutorial só tem o objetivo de aprendizado, cada

um é responsável pelos seus atos.

O sistema que estou utilizando é o linux. Mas como disse, tem também a versão para windows q faz a mesma coisa. Entao levando em consideração q

vc tenha instalado em seu computador e esteja funcionando, iremos aprender agora a dominar esta ferramenta.

Ai ta um link que acredito que vai ajudar a muitos nele tem a maior ou os melhores plugins hackers para o navegador firefox

Esta é uma postagem temporária que não foi excluída. Exclua-a manualmente. (bf9aabd3-ea50-4eee-9b3d-dea406b6f4c9 - 3bfe001a-32de-4114-a6b4-4005b770f6d7)

Corra para garantir o seu login abrasileirado no Hotmail, antes que alguém o pegue!

Como já era de se esperar, cada vez mais os webmails têm adquirido seu espaço nas preferências nacionais. Os serviços começaram tímidos, com os poucos usuários que arriscavam experimentar algo novo em detrimento dos endereços oferecidos pelos provedores e configurados para trabalhar em programas de recebimento e envio.

Assim, pouco a pouco os webmails foram conquistando seu território até obterem a força que possuem atualmente. Entre seus diferenciais, encontram-se a facilidade de acesso, pois eles dispensam configurações e não estão presos a algum programa para o manuseio e integração com outras ferramentas (como clientes de chat) e endereços personalizados.

Falando sobre endereços, no começo dos serviços de webmail, infelizmente você só podia optar por aqueles que terminassem em ".com", não havendo uma versão brasileira, ou seja, não se tinha a opção ".com.br". Por mais que os emails online tenham se propagado, infelizmente isso é um fato que ainda permanece para a maioria.

Entretanto, se você é usuário do Hotmail, agora é possível obter um endereço no formato “usuario@hotmail.com.br”. As contas já existentes continuam válidas e não sofrerão alterações. Portanto, não haverá uma “transferência automática” de um endereço .com para .com.br por tratar-se de um usuário brasileiro.

Como criar sua conta

SpotFTP Password Recover é utilitário Windows que oferece aos administradores e usuários de uma solução abrangente para a recuperação de FTP senhas salvas em 'computadores dos usuários. SpotFTP recupera FileZilla, WS_FTP, SmartFTP, Far cliente de FTP, CuteFTP, FlashFXP ftp, SecureFX cliente ftp, WebDrive, FTP, AutoFTP, 32bit FTP, FFFTP, FTP Agora, FTP Navigator, CoffeeCup Direct FTP, FTP e DeluxeFTP controle perdidas ou esquecidas senhas. Todas as características mencionadas são fornecidas com uma interface gráfica amigável.

LEMBRANDO SE TIVER DADOS NELE COPIE ANTES PARA O PC!!!!!

1º passo: Formate o pendrive como fat32.

2º passo: Vamos converter ele para NTFS, abra o botao iniciar e aperte em executar,

digite cmd e aperte enter, na tela do prompt de comando digite convert letra da unidade em que o pendrive se encontra,

por exemplo E: /fs:ntfs ficando assim: convert e: /fs:ntfs

3° passo: Abra o meu computador e vai em ferramentas, opçoes de pasta, modo de exibiçao,

vá com a barra até o final e desmarque as duas ultimas opçoes, usar compartilhamento simples e usar o assistente de compartilhamento.

4° passo: Crie uma pasta dentro da raiz de seu pendrive, nela ficaram todos os seus dados.

5º passo: Agora com o seu pendrive convertido para ntfs aperte com o botao direito na unidade e escolha compartilhamento e segurança

6º passo: Escolha as opçoes de segurança e repare que tem na caixa de usuarios "todos" que está com controle total,

marque apenas a opçao "ler e executar", "listar conteudo da pasta" e "leitura".

7° passo: Repita o passo 6 na pasta que foi criada, mas agora permita a todos o controle total.

Fazendo isso o seu pendrive não vai permitir que sejam gravados e nem executados arquivos pela sua raiz,

local onde se alojam os arquivos maliciosos no seu pendrive, porem da pasta que criamos você terá controle total e sem a existencia de virus.

OBS: Seguir este procedimento pode limitar o uso do seu pendrive em aparelhos de som do carro, TVs LCD, etc. Muitos destes equipamentos apenas trabalham com FAT32, não com NTFS.

OBS: essa dica so vale para proteger o pen drive, se ele ja estiver infectado ai e outros 500.

01. Brincou de helicóptero, de preferência em frente a um espelho

02. Deu uma de ventríloco e fez uma voz para o dito cujo

03. Colocou um apelido

04. Cortou os pelos do saco “só pra ver como ficaria”

05. Deixou ele em posição estratégica, com uma calça com um bolso grande, e pediu para alguma mulher pegar alguma coisa no seu bolso

06. Fez guerra de jato de mijo no mictório

07. No banheiro da balada ou do boteco “brincou” de alguma das alternativas a seguir:

- Derreter o gelo do mictório

- Empurar a bolinha de naftalina para um lado e para o outro

- Empurrar algum pentelho que caiu por lá para o buraquinho de saída

08. Mediu com uma régua e foi tirar a prova sobre algumas lendas como a do tamanho do pé ou a do dedo médio

09. Tentou mijar no estilo “fonte” e fez a maior zona no banheiro

10. Coçou e deu aquela ajeitada no saco disfarçadamente

&F - Este comando vai carregar a configuração original de fábrica.

&B1 - Faz com que o modem procure a melhor taxa de transmissão de dados de acordo com a conexão.

&K1 – Faz com que o modem trabalhe automaticamente a compressão de dados.

&K3 – Habilita o V.42 (compressão de dados) ou em algums habilita o controle de fluxo por hardware

&A3 – Vai selecionar a correção de erros.

Você pode pegar TODAS as SUAS strings no arquivo INF que está no seu CD de instalação do Windows ou na pasta C:\windows\inf\other

Mas onde eu posso colocar as strings?

João Sperandio Neto, 24 anos, foi preso ontem (05.06.10) em ação da Polícia Civil de São Paulo por extorsão. Considerado um dos principais invasores de redes de dados do Brasil, o jovem exigia US$ 500 mil dólares para não desviar US$ 2 milhões de um banco. João admitiu que invadiu a rede, mas alegou que realizou para mostrar a deficiência e para tentar um emprego na instituição.

A polícia monitorava o hacker desde o dia 1º de junho, quando integrantes do setor desegurança do banco revelaram a ação. Os funcionários disseram que a instituição passou a receber e-mails com senhas dediretores e extratos das movimentações de correntistas. A proposta do preso era vender um projeto de segurança. O texto era assinado por John. Para tornar ainda mais intrigante a situação, o telefone celular fornecido para contato foi comprado utilizandoinformações pessoais de um dos diretores do banco.

O delegado conta que Sperandio Neto já tinha antecedentes criminais. Em 2008, ele havia sido indiciado por furto qualificado e formação de quadrilha, justamente por desviar dinheiro de contas bancárias, mas respondeu ao processo em liberdade. “Apesar de haver um processo em andamento, ele fez um acordo com o banco”, disse Bernardes.

A polícia não revelou o nome do banco. Neto já havia sido indiciado por furto no Rio Grande do Sul. Ele chegou a transferir o dinheiro de outras contas para a própria. A pena por extorsão é de 4 a 10 anos de reclusão.

Fonte: oficinadanet.com.br

Com a proliferação das oferta de redes sem-fios, as mesmas estão a aumentar dia a dia.

Mesmo que pouco a pouco as pessoas vão tomando consciência da importância que é proteger uma rede deste tipo, " verdade? ", veremos como até a mais agressiva configuração de segurança ( encriptação WEP de 128bit's filtrado por MAC, ESSID oculto e DHCP desactivado) não será um obstáculo para um atacante com com uns determinados conhecimentos.

Conteúdo

* Hacking estrategia: Infiltração numa rede wireless protegidat

* Capitulo III: Taller de criptografía

* Control de Logs em GNU/LINUX

* Exploração das formatações Strings, capitulo III

* Shatter Attacks

* Curso de C, capitulo II

* FAQ, curiosidades de Gmail/Google

Programa para proteger ficheiros com estenção exe

exemplo de uso VOCE FAZ UM SERVER NO TURKOJA 5 E PRECISA PROTEGELO (ou seja tentar) DOS ANTIVIRUS AI VOCE PRECISARÁ DE UM PROGRAMA SIMILIAR AO Private exe Protector 3.1.4

O Active@ Password Changer foi criado para encontrar senhas de administradores e ou tilizadores do Windows no caso das terem esquecido. Com este programa, não há necessidade de terem de reinstalar ou reconfigurar o vosso Sistema Operativo.

Podem arrancar a partir de um CD ou de uma disquete. Suporta sistemas com FAT16, FAT32, NTFS e NTFS5, além de HDs acima de

Fica aqui a última versão do MSN Evil 2010 actualizada. Através desse programa podem derrubar aqueles amigos chatos do msn , clonar , descobrir senhas em * , ver os contatos e as conversas.

Procurar histórico, bloquear amigos sem que eles saibam, desligar o computador do vosso amiguinho.

Um óptimo programa para quem gosta de testar a capacidade dos vossos amigos sem que eles o saibam.

Simples de usar e com uma interface moderna e arrojada. Basta descarregarem este programa instalar no computador computador e pronto. Como "frezzer" é congelamento instantâneo do messenger .~

Neste tutorial irei explicar de uma forma bem simples e compreensiva de como você poderá usar algumas ferramentas para scanear um determinado site para saber quais conteúdos do mesmo estão hospedados no provedor de acesso e também poder copiar este site usando um determinado software que possibilita você copiar sites inteiros, desde sites em linguagens HTML, PHP, FLASH e em outras linguagens.

Programas a serem utilizados:

http://www.zymic.com/

http://www.freewebs.com

http://www.xpg.com.br

http://home.cjb.uni.cc

http://free.prohosting.com

http://www.f2s.com

http://www.dk3.com

http://www.netfirms.com

http://www.xoasis.com

http://www.any.za.net

http://www.tripod.com.br

http://www.gnutella.com.br

http://www.f2g.net

http://www.0costhost.com/

http://www.freewebhosting.com/

http://www.t35.com/

http://webhosting.bootbox.net/

http://www.freehostspace.com/

http://www.rpghost.com/

http://www.550m.com/

http://www.vr9.com/

http://www.go-build.net

http://www.portland.co.uk

http://www.freeweb.ne.jp

http://www.tok2.com

http://www.netdothost.com

http://www.uklinux.net

Camuflando Links :

[link pag fake]site original[/link]

<a href="http://pag fake"><h4>[url]http://site original</h4></a>

-WebScanner:

(Escaneia Vulnerabilidades em geral, SQLi, XSS,RFI/LFI e até mesmo um SCAN nmap.)

-SqlInjector:

(Essa parte é um tanto quanto desenvolvida com relação as ferramentas encontradas hoje,eu sei que pode haver pessoas que gostam de "fazer na unha" suas injeções a SQL mas esse injector simplifica muito.

Tendo Várias funções para MySQL, MSSQL e Blind. entre outras que você usando um pouco ele vai aprender a mexer.)

-WebExplorer:

(E um Navegador web integrado que permite escanear xss,sql,includes e etc...)

-UrlFuzzer

(Bom para descobrir diretórios,onde está localizado a área do ADM se é que existe..Isso tudo ele faz também pelo WebSCanner)

-Hash Cracker:

(Acho que não preciso dizer o que faz né ?

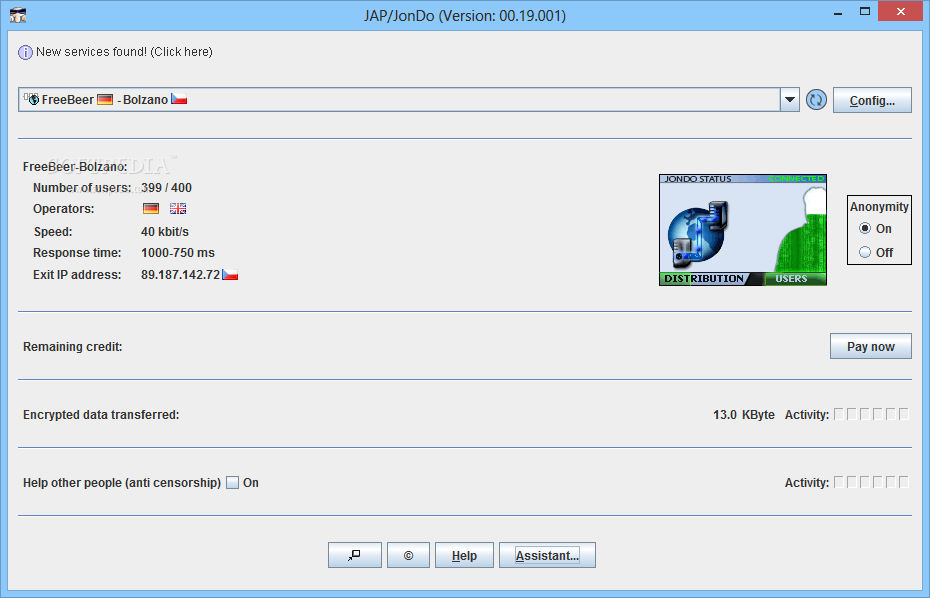

O JAP(Jondo Anonymity & Privacy), é um programa que esconde seu IP atraves de um mixers de proxys, ou seja esconde atrás de um ou mais proxys. Os mixers proxys apresentam uma velocidade entorno de 50kbit/s, e um tempo de resposta bem menor, melhor do que na maioria dos proxys públicos, mas existem os mixers de proxys pagos, onde você tem uma velocidade bem maior e um maior número de proxys pra esconder seu IP.

O JAP é um programa feito em java, por isso é preciso ter o java instalado na sua máquina, e ele é facil de configurar, basta ir nas configurações de proxy do seu navegador e colocar o endereço: 127.0.0.1 : 4001. Programa muito bom eu recomendo

Entendendo...

A única coisa que envolve esse método, que eu diria até simples demais é a conversão e a compreensão das medidas de dados.

Por exemplo na linguagem binária o 1 significa verdadeiro e 0 falso, assim quando você aperta uma tecla o seu teclado manda uma mensagem em binário para seu computador, que o interpreta e manda para seu 'Wordzin'.

Se encoda-se-mos(nem Sei se Existe essa palavra mais ta valendo ... rsrsr) cada octeto de um ip de decimal para binários e igualalos a 32bits = 1 byte, depois encoda-se-mos denovo para decimal teriamos um ip totalmente diferente, com o mesmo DNS, ótimo para burlar proxies e filtros.

Diretamente enviar arquivos suspeitos do seu PC para

O nosso motor Multi-Antivirus Scanner.

NoVirusThanks Uploader é um aplicativo desenvolvido permite aos usuários enviar diretamente arquivos suspeitos a partir de seu próprio computador, usando uma interface gráfica, para a nossa Multi-Engine Antivirus scanner e digitalizar o arquivo com 24 antivírus Engines. Ela inclui vários componentes que podem ajudar os usuários na detecção de ameaças presentes nos processos de execução, em chaves de inicialização do Registro, no drivers carregados e os DLLs carregados. Os usuários também podem fazer a varredura do computador pesquisando arquivos que foram criados sete, 15 ou 30 dias em pastas suspeitas comumente usado por malware.

Incluído há também um downloader, com opções avançadas (como o uso de cabeçalhos HTTP personalizados, salvo url com o nome de ficheiro personalizado, a baixar o url mesmo se o servidor gera um erro 404 e muitos mais), que permite aos usuários fazer download e upload remoto urls -los aos nossos Multi-Engine Antivirus Scanner

Ameaça Killer é um removedor de malware totalmente programável capaz de remover arquivos persistentes, os drivers do kernel rootkits instalados, chaves do Registro e valores, encerrar processos (mesmo crítica), apagar uma pasta inteira (também usando recursivo) e muito mais ao executar scripts personalizados .

Os scripts são executados em tempo de execução e você deve ser capaz de remover um malware específico sem a necessidade de reiniciar o computador, no entanto, é possível que para remover malware desagradável é necessário reiniciar o computador.

É altamente recomendado o uso do programa somente sob supervisão qualificada, certos abusos deste programa pode criar problemas em seu sistema.

Hijack Hunter é um aplicativo que varre completamente o seu computador e exibe todos os dados recolhidos de uma forma abrangente. Para ajudar os usuários a detectar comportamentos suspeitos do sistema, o nosso produto apresenta todas as informações necessárias em um arquivo de relatório, tendo o cuidado de todos os detalhes, sobre processos em execução, as chaves de partidas de registro, drivers instalados, o Windows hijacks, objetos auxiliares do navegador e muito mais.

É possível para os usuários a lista de arquivos em pastas personalizadas e para descarregar os dados do Registro de chaves de registro personalizado e valores.

Nós incluímos também algumas características que podem listar todos os arquivos executáveis que são em pastas suspeitas usadas pelo malware. O programa também exibe os arquivos ocultos em pastas suspeitas, arquivos executáveis em pasta Temp e parâmetros do sistema que são comumente invadida por malware e spyware recente.

Principais Caracteristicas

Usuários que precisam de uma área de trabalho maior, mas não podem conectar outro monitor na placa de vídeo (seja por não ter outro monitor, uma placa de vídeo que suporte esse recurso ou o espaço físico necessário) encontram uma solução usando o Zonescreen: um utilitário que estende seu desktop para outros computadores através da rede.

O software funciona instalando um driver especial no Windows, que faz os computadores envolvidos se comportarem como um driver de vídeo comum e permitindo a extensão da área de trabalho. Caso o usuário deseje apenas espelhar a imagem, a instalação do driver não é necessária, pois os programas rodam de maneira independente.

Basta instalar o aplicativo nos computadores envolvidos na operação, configurando o PC que terá sua tela estendida como servidor e o computador a receber a imagem como cliente. A imagem pode ser estendida de seu monitor para um notebook, netbook ou até mesmo para dispositivos com o Windows Mobile 2003 instalado.

esta técninca trata-se da captura dos arquivos de extensão .swf

que são responsáveis por armazenar os logins e senhas de seus utilizadores ou admins, e quebrando os arquivos .swf pegamos dados e efetuamos o login na área restrita do respectivo site.

programas e/ou ferramentas necessários:

getright = responsável por capturar o nosso arquivo .swf

Autoruns exibe quais programas e serviços estão configurados para rodar durante o processo de boot do sistema

As entradas são exibidas na ordem de carregamento pelo sistema.O programa traz também uma opção para exibir apenas os programas que não são da Microsoft, para determinar rapidamente quais programas de terceiros estão rodando automaticamente sempre que o Windows é reiniciado. Você provavelmente ficará surpreso ao ver quantos executáveis são carregados automaticamente.

Ferramenta de segurança para conexões wireless que cria uma barreira virtual entre seu laptop e o roteador

Hotspot Shield é uma espécie de antivírus específico para conexões Wireless, que protege seu laptop em redes abertas dentro de restaurantes, cafés, lanchonetes, etc. O que o diferencia dos antivírus e firewalls comuns é que ele cria uma rede virtual particular (VPN) que ficará entre seu laptop e o roteador wireless, mantendo os hackers longe da sua conexão, além de manter seu computador anônimo na rede.

Roda em Windows 2000, XP, Vista, 7

HOSPEDAGEM: 4SHARED

TAMANHO TOTAL: 3,60 GB

DESCRIÇÃO~~~~

ALCATEL:

- Programa flasher para todos os modelos Alcatel

- Manuais passo a passo para flasher e desbloqueios

- Programas para desbloqueios através de cabos

- Programa para eliminar código de segurança

Códigos para desbloqueio

BOSCH:

- Manuais de desbloqueios e flasher de todos os modelos Bosch

- Programa para desbloqueios de Bosch

- Programa para eliminar código de segurança

Códigos para desbloqueio

Os Programas que irei usar para isto são:

* VirtualDub - http://www.virtualdub.org

* Ulead GIF Animator - http://baixaki.ig.com.br/site/detail1202.htm

http://www.metasploit.com/

Uma breve introdução:

O Metasploit é um framework criado por H.D.Moore (se quiserem saber mais sobre ele, leiam o livro diario hacker), que serve para elaboração e execução

de um repositório de exploits.

Agora que todos já sabem o que é o Metasploit, vamos aprender a trabalhar com ele. Lembrando que este tutorial só tem o objetivo de aprendizado, cada

um é responsável pelos seus atos.

O sistema que estou utilizando é o linux. Mas como disse, tem também a versão para windows q faz a mesma coisa. Entao levando em consideração q

vc tenha instalado em seu computador e esteja funcionando, iremos aprender agora a dominar esta ferramenta.

os usar um exploit codado em PHP, para compilar esse exploit temos que baixar um compilador em php

eu recomendo o

"PHP 5.2.6" link para download: http://baixaki.ig.com.br/download/php.htm

Pronto, depois de baixar o compilador eu recomendo que o instale na pasta " C:\php\ " para ficar mais facil para compilar depois no ms-dos.

OK! Depois de baixar e instalar o PHP 5.2.6 vamos ao que realmente intereça!

Vamos invadir sites que utilizam o script Aiyoota! CMS, para isso precisamos de um exploit certo?? O exploit que vamos utilizar é esse:

http://codepad.org/QpaPH1Fl

Com uma versão de testes alpha para fora a um grupo limitado agora, que coloca um teste beta no meio do ano e uma versão final ainda em 2009 ou início de 2010.

O boato diz que o produto final vai ser chamado de "Office 2009" Peço perdão de Redmond "Microsoft Office System 2009". Contudo, se o ano de branding do Office continua, então é mais provável ser chamado de "Office 2010" na sequência de uma tarde 2009/early 2010 release (Office 2007 foi lançado no final de 2006).

A decisão final sobre a nomeação não tenha sido feito ainda. Vários slides PPT em casa da Microsoft com o Office 2009, mas os nomes não são apenas provisórias uma decisão final.

O que você acha que o próximo Office deve ser chamado? Diga-nos na nossa

A Microsoft reagiu à informação de que o Google vai acabar com a presença do Windows em suas sedes em favor do OS X e do Linux.

No blog do Windows, a Microsoft criticou o Google garantindo que seu sistema operacional é mais seguro do que os concorrentes.

"Quando se trata de segurança, até mesmo hackers admitem que fazemos um trabalho melhor que qualquer outro de tornar nossos produtos mais seguros", afirma o post. "E não são apenas os hackers: empresas influentes e líderes da indústria como a Cisco nos dizem constantemente que nosso foco e investimento (em segurança) continua a superar os outros.

O post cita um artigo desta quarta-feira da revista InfoWorld que discute como os Macs, da Apple, estão sob ataque de malware de alto risco.

David Marcus, da McAfee, reforça o coro, segundo o site Gizmodo, garantindo que a culpa da Operation Aurora - a invasão dos servidores do Google por hackers na China - não foi culpa da Microsoft; "Faria alguma diferença se as vítimas estivessem rodando Linux ou qualquer outro sistema operacional se um hacker fizer um ataque tão sofisticado assim? Nem um pouco", disse.

O ataque ao Google se aproveitou de um código que só funcionava no navegador Internet Explorer 6 no Windows 2000 ou XP.

O Google não respondeu aos argumentos da Microsoft.

Os programas que faziam parte da suíte traziam possibilidades para que os usuários criassem e diagramassem seus textos de forma profissional sem muitas dificuldades, além de facilitar a elaboração de planilhas, apresentações de slides e também o preenchimento de alguns bancos de dados.

Desde a primeira versão dos aplicativos até hoje, bastante coisa mudou. Não apenas nos aplicativos, mas em toda a estrutura do mercado relacionado aos computadores, o que direciona a Microsoft a buscar novos elementos que correspondam às necessidades dos consumidores.

Este programa, em termos gerais, oferece proteção (inclusive em tempo real) para navegar na internet, contando com as seguintes ferramentas: antivírus, anti-spyware, proteção adicional contra worms, rootkits, spywares, dialers, trojans e backdoors, proteção para navegação na internet, suporte para proteção em mensageiros instantâneos, varredura de emails, firewall, filtro anti-phishing, entre outras.

A interface do programa é muito elegante e encontra-se organizada em abas. A primeira delas, “My Protection”, exibe informações sobre os itens que foram escaneados em seu computador, inclusive separando as ameaças encontradas em categorias. Aqui também há uma opção para proteger arquivos ou pastas, adicionando-os na janela específica para esta função.

Em “Scan My Computer”, você encontra as opções de varredura por vírus que podem ser feitas em seu

<a href="URL DO LINK" target="_blank">

<img title="FRASE" alt="NOME" src="URL DA IMAGEM" /></a>

URL DO LINK substitua pelo endereço do link vinculado à imagem;

FRASE troque pela frase que irá aparecer quando alguém passar o mouse sobre a imagem;

NOME substitua pelo título da imagem;

URL DA IMAGEM substitua pelo endereço da imagem.

Entre na pagina de administração do seu blog va para layout e adicione um gadget selecione HTML/JavaScript e priencha com os dados necessarios . ta tudo bem esplicado abaixo apenas repare com atenção se quiser que tudo corra bem.

<script language="JavaScript">

function addFav(){

var url="http://blog-teste14.blogspot.com/";

var title="blog-teste14";

if (window.sidebar) window.sidebar.addPanel(title, url,"");

else if(window.opera && window.print){

var mbm = document.createElement('a');

mbm.setAttribute('rel','sidebar');

mbm.setAttribute('href',url);

mbm.setAttribute('title',title);

mbm.click();

}

else if(document.all){window.external.AddFavorite(url, title);}

}

</script>

<a href="javascript:addFav()"><img border="0" alt="Adicione aos Favoritos"

src="http://img88.imageshack.us/img88/2571/banner1v.gif"/></a>

<a href="http://brechacker.blogspot.com" onclick="window.external.AddFavorite('http://brechacker.blogspot.com//','Universo Hacker');">

<img alt="Adicione aos Favoritos" src="http://img40.imageshack.us/img40/5614/logx.gif"

border="0"/> </a>

<div style="text-align: center; font-weight: bold; color: rgb(255, 255, 255);">Control + D para Add aos Favoritos

</div>

Entre na pagina de administração do seu blog va para layout e adicione um gadget selecione HTML/JavaScript e priencha com os dados necessarios .

<SCRIPT language=JavaScript>

<!--

function click() {

if (event.button==2) {

alert('PLAGIAR É DESTRUIR CRIATIVIDADE!')

alert('COPIAR O CONTEÚDO DA PÁGINA DE ALGUÉM É PREJUDICIAL A SAÚDE!')

}

}

document.onmousedown=click

// -->

</SCRIPT>

OU ENTAO

<script>

function click() {

if (event.button==2||event.button==3) {

oncontextmenu='return false';

}

}

document.onmousedown=click

document.oncontextmenu = new Function("return false;")

</script>

antes da tag </head>

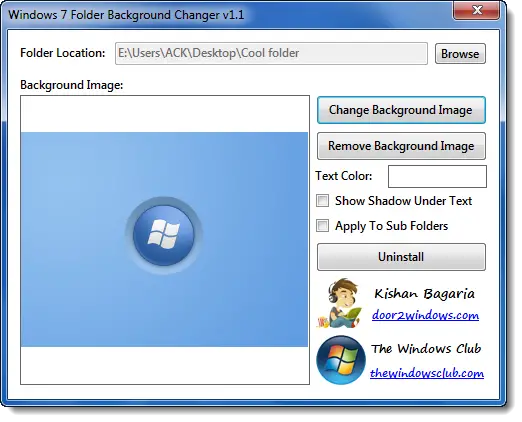

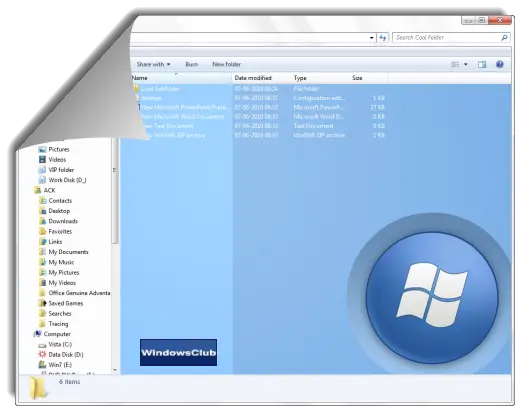

ê pode personalizar seu Windows Explorer usando o seu wallpaper favorito ou fotografia!

ê pode personalizar seu Windows Explorer usando o seu wallpaper favorito ou fotografia!

Pesquisadores da Universidade da Califórnia, nos Estados Unidos, divulgaram um estudo preocupante sobre a segurança da nova geração de automóveis, equipada com computadores de bordo. Segundo eles, os sistemas dos veículos podem ser “hackeados”, com resultados assustadores.